Сертификат AM Test Lab

Номер сертификата: 454

Дата выдачи: 27.03.2024

Срок действия: 27.03.2029

- Введение

- Функциональные возможности и сценарии использования R-Vision SGRC

- 2.1. Аудиты

- 2.2. Меры защиты

- 2.3. Моделирование угроз

- 2.4. Документы

- 2.5. Отчётность и дашборды

- Архитектура R-Vision SGRC

- Лицензирование R-Vision SGRC

- Интеграции R-Vision SGRC

- Соответствие R-Vision SGRC требованиям регуляторов

- Выводы

Введение

Управление безопасностью, рисками и соответствием требованиям (Security Governance, Risk, Compliance, SGRC) — технология, которая эффективно решает несколько важных задач в ИБ. Она формирует полное представление о текущем состоянии информационной безопасности в организации, повышает видимость активов за счёт построения ресурсной модели и выстраивает связи между ними. Кроме того, технология автоматизирует аудиторские процессы, обеспечивая соответствие требованиям как российских, так и международных ИБ-стандартов.

Одним из ключевых в технологии является автоматизированный процесс оценки рисков для информационной безопасности. Технология SGRC помогает сформировать план обработки рисков и приоритизировать очерёдность внедрения необходимых средств защиты. Продукт R-Vision SGRC, о котором мы говорим сегодня, автоматизирует процесс моделирования угроз с применением методики ФСТЭК России, что способствует более точному выявлению потенциальных угроз и эффективному планированию мер по их предотвращению.

Функциональные возможности и сценарии использования R-Vision SGRC

Аудиты

В обновлённой версии R-Vision SGRC 5.3 возможности раздела «Аудиты» расширились. В частности, речь пойдёт о функциональных блоках «Сводные аудиты» и «Контрольные проверки».

Сводные аудиты

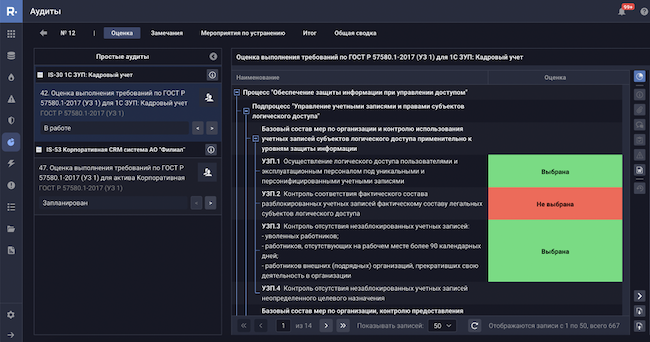

Часто организации пытаются объединить несколько проверок в один процесс, чтобы сэкономить время и ресурсы. Например, аудиторы проверяют одну информационную систему (ИС) на соответствие нескольким нормативным актам, если сроки их выполнения близки, или проводят комплексный анализ до уровня входящего оборудования, серверов и рабочих станций, а затем экстраполируют полученные результаты на уровень ИС. Во всех этих случаях отдельные опросники не позволяют увидеть картину целиком. Поэтому в R-Vision SGRC была введена функциональность для объединения тематически схожих аудитов в один процесс. Ранее «Сводные аудиты» фокусировались на оперативном отображении объединённых аудитов, просмотре прогресса и деталей, однако со временем они превратились в полноценный инструмент централизованного контроля аудитов из одной группы.

Теперь менеджер может перейти на уровень отдельного требования, не переключаясь между разделами, и сравнивать выставленные оценки между разными проверками. Если для аудита нужно участие специалиста, то он может заполнить оценки не выходя из просмотра сводного аудита. Также разработчик добавил другие инструменты: переключение статусов и настройку рабочей группы. Теперь они перенесены в окно управления для быстрого балансирования нагрузки и распределения экспертов между отдельными аудитами. Кроме того, у экспертов появилась возможность обращаться к детальной информации об активе из области оценки не отрываясь от заполнения опросника.

Сочетание этих функций позволяет уменьшить количество действий во время работы аудитора, а также объединить разрозненные проверки в целостный процесс.

Рисунок 1. Рабочая область менеджера оценки внутри сводного аудита в R-Vision SGRC

В версии R-Vision SGRC 5.3 разработчик добавил в сводные аудиты собственный реестр замечаний, куда попадают все нарушения, которые фиксируются во время входящих в сводку проверок. Благодаря этой функциональности они не смешиваются с общим реестром. Завершив работу с опросниками, аудитор может изучить получившийся список, убрать дубли или предоставить его на согласование проверяемой стороне. План обработки замечаний можно сформировать непосредственно в сводке.

Таким образом, менеджер наблюдает за всеми шагами процесса в едином пространстве, чётко разграничивая контексты различных сводных аудитов и обращаясь к общим реестрам в большей части за статистической информацией.

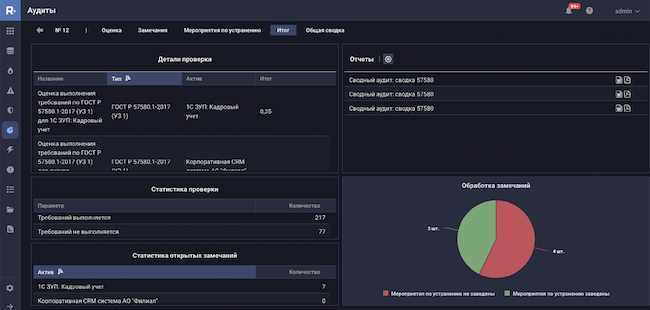

Для более удобного мониторинга результатов в сводные аудиты была добавлена выделенная панель мониторинга (дашборд), которая составляет динамический вариант сводного отчёта по проверке. Она не требует предварительной настройки, позволяет увидеть все полученные уровни соответствия и сравнить их между собой. Кроме того, дашборд даёт возможность просмотреть статистику выполняемых требований и заведённых замечаний по каждому активу из области оценки, а также понять прогресс формирования плана обработки (рис. 2).

Рисунок 2. Детальная информация о ходе проверки на встроенном дашборде сводного аудита в R-Vision SGRC

В сводные аудиты также была добавлена функциональность назначения «целевого актива», который решает проблему комплексных систем или процессов, включающих в себя несколько компонентов. Целевой актив задаётся на уровне сводки и определяет необходимый для аудитора актив как конечную цель оценки. Все другие активы будут считаться его компонентами, а заводимые в их отношении замечания и задачи будут автоматически наследовать целевой актив от сводки. Таким образом, если аудитору важен уровень соответствия требованиям в отношении информационной системы, а работа по проверке происходит на уровне оборудования, ИС всё равно получит связь со всеми нарушениями на хостах, и впоследствии владелец ИС сможет просмотреть информацию о них из карточки системы.

Важным дополнением в R-Vision SGRC 5.3 стала возможность настройки расчётов на уровне сводного аудита. Конструктор предлагает широкие возможности по настройке методик расчёта соответствия на уровне простых аудитов. Он позволяет задавать формулы для отдельных требований, рассчитывать соответствие в разрезе групп (например, по доменам ИБ) и формировать итоговую оценку. Поэтому с развитием сводок появилась потребность агрегировать расчёты и учитывать влияние отдельных опросников на финальный результат.

Сценарий использования раздела «Сводные аудиты»

Допустим, организация хочет провести аудит своих информационных систем на соответствие внутреннему стандарту ИБ. С системами активно работают внешние контрагенты. Также компания выработала внутренний подход к оценке ценности и критической значимости ИС и хотела бы учитывать его в итоговом результате. Тогда в отношении информационной системы создаётся сводный аудит, в который включают три опросника: оценка ценности, оценка контрагента, внутренний стандарт ИБ организации. Благодаря гибкой настройке доступа к заполнению опросников можно привлечь различных экспертов, предоставляя только релевантную информацию. Все данные о системе доступны внутри проверки.

По мере заполнения опросника о ценности системы высчитывается её критическая значимость. Чем критичнее система, тем больше цена каждого невыполняемого требования по безопасности. Как следствие, для критических систем действуют более строгие критерии соответствия. На основе критической значимости высчитывается поправочный коэффициент, который будет по-разному снижать итоговый уровень соответствия внутреннему стандарту ИБ для систем разной ценности.

Опросник по контрагенту сформирует другой поправочный коэффициент. Так, если нет вопросов к безопасности контрагента, он не будет влиять на итоговую оценку системы. Однако в случае выявления нарушений с его стороны нельзя считать ИС полностью безопасной, и этот момент будет учитываться в итоговых расчётах.

Наконец, заполнение оценки по внутреннему стандарту ИБ определит базовую оценку уровня. Количественный результат умножится на два поправочных коэффициента и будет соотнесён с итоговой качественной оценкой согласно заданному интервалу (например, «Удовлетворительно»). Настройки расчётов на уровне «Сводок» учитывают то, что разные опросники могут относиться к разным активам и заполняться на основе разных методик.

Контрольные проверки

Помимо сводных аудитов, работу по схожим или пересекающимся требованиям законодательства можно организовать с помощью функциональности контрольных проверок.

Рисунок 3. Перечень контрольных проверок, ожидающих оценки пользователя, в R-Vision SGRC

Контрольная проверка — это требование, которое оценивается на регулярной основе, часто вне расписания аудитов. Как правило, это требование сформулировано так, чтобы охватить схожие по смыслу положения законодательства (например, о наличии антивируса). В итоге пользователь может работать только с одной контрольной проверкой, вместо того чтобы оценивать все положения по отдельности и тратить ресурсы на повторяющиеся действия. Система же автоматически перенесёт оценку в аудит по соответствующему документу, когда по нему начнётся работа.

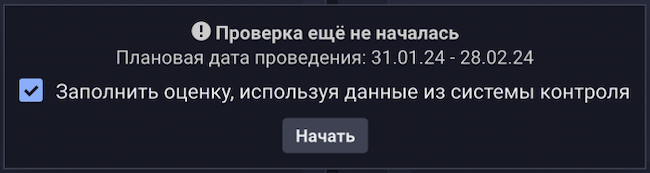

Рисунок 4. Старт аудита с использованием результатов оценки контрольных проверок в R-Vision SGRC

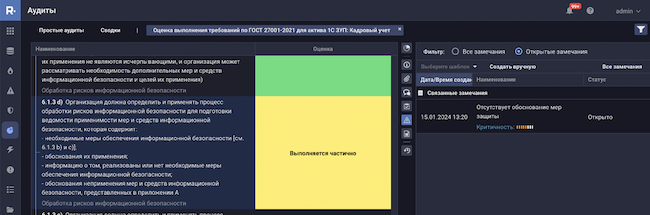

Отдельное расписание по оценке каждой проверки позволяет изучить замечания по схожим требованиям. Эта функциональность помогает более комплексно оценивать состояние актива и избежать дублирования замечаний (рис. 5).

Рисунок 5. Замечание по связанному требованию из другого аудита помогает избежать дублирования

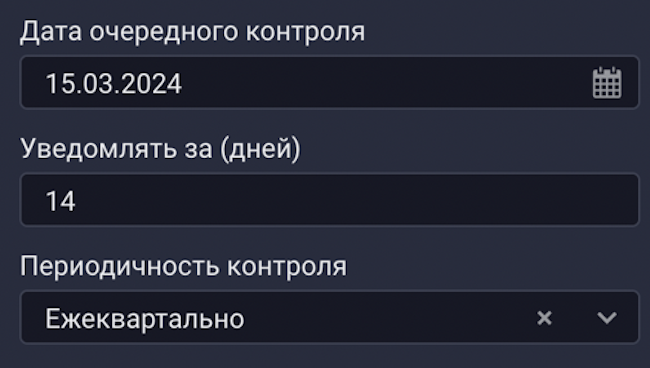

Отдельное расписание по оценке каждой проверки также позволяет экономить время экспертов. Как правило, статус технических требований по безопасности (актуальность обновлений базы антивируса, контроль учётных записей и т. д.) следует перепроверять чаще, а организационных (разработка политик ИБ, документированность ролей и пр.) — реже. Проведение полноценного аудита на соответствие тому или иному законодательному документу позволяет увидеть комплексную картину по активу. Но, как правило, его невозможно проводить чаще раза в квартал, а то и в год. За это время можно упустить возникновение и эскалацию проблемы. Контрольные проверки позволяют более осознанно подойти к актуализации данных по отдельным положениям.

Рисунок 6. Настройка периодичности оценки контрольной проверки в R-Vision SGRC

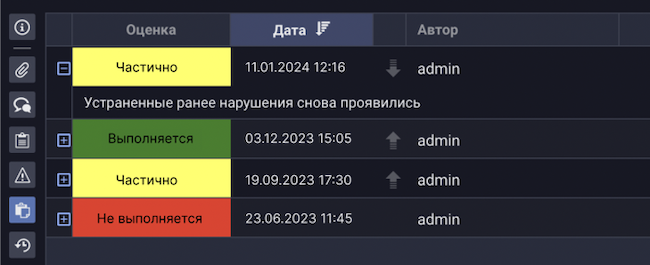

Помимо простого выставления оценки, экспертам необходимо часто оценивать динамику состояния контрольной проверки, так как регулярное несоответствие целевому результату может иметь системный характер. Начиная с версии R-Vision SGRC 5.0 в карточке каждой контрольной проверки появился раздел с историей оценок. В нём хранятся данные об оценках экспертов, включая дату и обоснование ответа, а также список свидетельств, приложенных для подтверждения каждой конкретной оценки. Кроме того, система подсказывает пользователю характер динамики изменений — положительный или отрицательный — с помощью графических индикаторов.

Рисунок 7. История изменений оценок контрольной проверки в R-Vision SGRC

Сценарий использования раздела «Контрольные проверки»

Допустим, в организации регулярно проводят проверку на соответствие приказу ФСТЭК России № 21, а также ГОСТ 57580.1-2017. В этих документах есть следующие положения:

- «АВЗ.1 Реализация антивирусной защиты» (приказ ФСТЭК);

- «ЗВК.1 Реализация защиты от вредоносного кода на уровне физических АРМ», «ЗВК.3 Реализация защиты от вредоносного кода на уровне серверного оборудования», «ЗВК.4 Реализация защиты от вредоносного кода на уровне контроля межсетевого трафика» (ГОСТ 57580.1-2017).

Эти положения можно обобщить под формулировкой «Реализация антивирусной защиты». В R-Vision SGRC создаётся контрольная проверка с таким наименованием, которая связывается с перечисленными требованиями.

В течение полугода ответственный регулярно отчитывается по обобщённому требованию «Реализация антивирусной защиты».

В день начала аудита по приказу ФСТЭК России № 21 ответственный сотрудник запускает перенос данных из контрольных проверок в требования аудита. Оценка по требованию АВЗ.1 заполняется автоматически. Изучая карточку требования, аудитор замечает, что другая команда уже провела аудит по ГОСТ 57580.1-2017 и выявила ряд замечаний — они отобразились в блоке «Связанные замечания». Аудитор может принять решение не заводить дублирующее замечание.

Позже, обратившись к карточке контрольной проверки, менеджер может увидеть, что нарушения по этому требованию возникают регулярно. Он может поставить отдельную задачу ИТ-администратору, изучить проблему и разобраться, действительно ли заведённые замечания устранялись добросовестно.

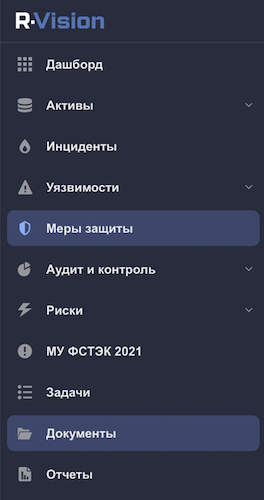

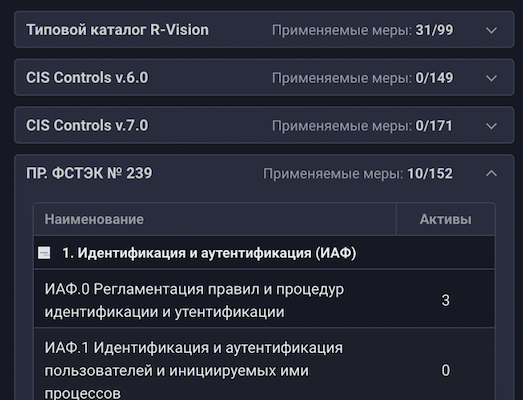

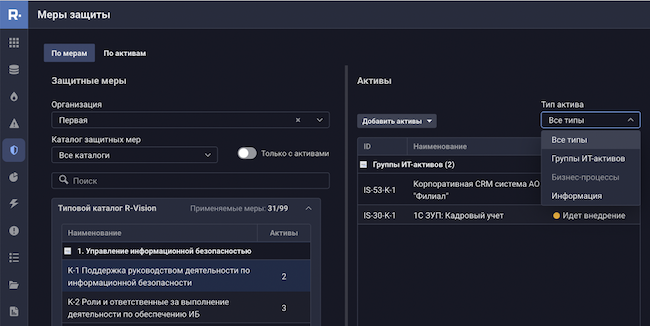

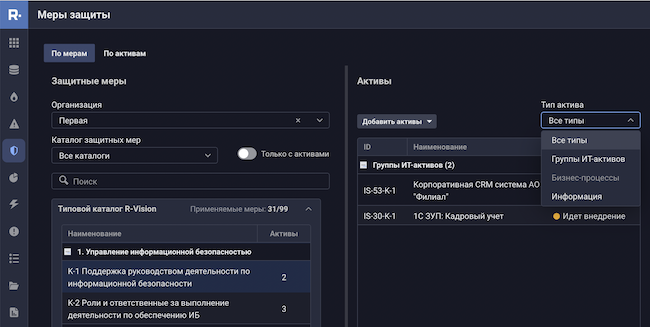

Меры защиты

Раздел «Защитные меры» в последней версии SGRC претерпел существенные изменения. Он включает в себя информацию о реализовываемых и планируемых мерах защиты активов организации. Актуализировать данные в нём можно двумя способами: вручную (например, после проведения аудита) и автоматически (по мере реализации мероприятий по обработке рисков, связанных с внедрением новых защитных мер).

Сведения такого рода напрямую влияют на оценку рисков, так как реализованные защитные меры снижают общий уровень риска и могут использоваться наряду с функцией контрольной проверки. Поэтому разработчик вывел меры защиты и документы в отдельные разделы SGRC и подготовил индивидуальные настройки ролевой модели.

Рисунок 8. «Меры защиты» и «Документы» — самостоятельные пункты в боковом меню навигации

Обновлённый раздел «Меры защиты» позволяет более комплексно смотреть на ситуацию по внедрению СЗИ на активы, что может быть использовано в рамках подготовки к проведению аудитов. В разделе представлены два разреза отображения данных.

1) По мерам. Пользователь работает отталкиваясь от каталогов защитных мер. Такой разрез данных позволяет:

- Оценить степень внедрения мер из тех или иных каталогов — например, статус реализации мер из приказа ФСТЭК России № 239 для объектов КИИ.

- Выявить наличие пропущенных защитных мер — СЗИ, в отношении которых не проводилось никаких работ.

- Проанализировать перечень активов, в отношении которых внедрена или запланирована конкретная мера.

- Быстро запланировать внедрение меры для большого числа активов сразу.

Рисунок 9. Отображение данных в разрезе «По мерам»

Этот разрез данных будет особенно полезен руководителям и тем сотрудникам, которые работают с аудитами и рисками.

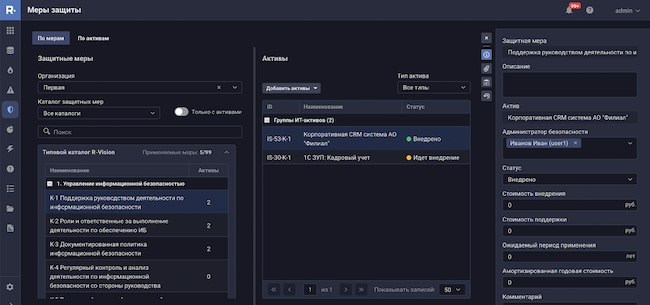

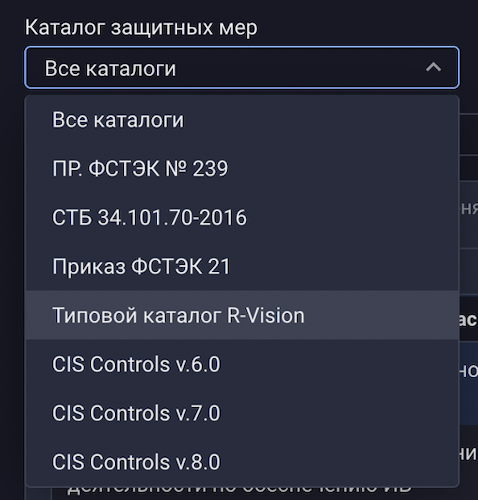

Кроме того, разработчик добавил в раздел «Меры защиты» возможность работать как со всеми каталогами защитных мер, созданными в системе, так и с каждым каталогом отдельно (рис. 10).

Рисунок 10. Фильтрация списка защитных мер по каталогам в R-Vision SGRC

В описании каталога указано общее количество реализованных мер, а для каждой меры — количество активов, на которых она внедрена или запланирована. Это позволяет сделать предварительные выводы без необходимости погружаться в детальную информацию о каждой мере и помогает менеджеру раздела увидеть общую картину (рис. 11).

Рисунок 11. Информация о количестве внедрённых мер в свойствах каталогов в R-Vision SGRC

Список активов также можно фильтровать по типам для более быстрой навигации.

Рисунок 12. Фильтрация перечня активов, на которых внедрена защитная мера, по типу в R-Vision SGRC

2) По активам. Это представление может быть полезно для владельцев активов и экспертов из рабочих групп по аудитам и рискам.

Просмотр данных «от активов» позволяет:

- Проанализировать состояние ИБ актива в разрезе разных каталогов мер защиты. Например, если объект КИИ обрабатывает персональные данные, будет видна степень соответствия приказам ФСТЭК России № 21 и № 239.

- Выявить меры, которые не внедрены на конкретном активе.

- Быстро запланировать меры, которые требуются для разных контекстов, для конкретного актива.

Рисунок 13. Отображение раздела в разрезе «По активам»

Перечень активов, с которым работает пользователь, отображает общее количество внедрённых мер по каждому активу и позволяет фильтровать список в зависимости от типа актива. Перечень внедрённых и запланированных мер поддерживает те же элементы навигации, что и разрез «по мерам»: фильтрация по каталогам, количество внедрённых мер.

Сценарий использования раздела «Меры защиты»

Рассмотрим пример, когда владельцу актива необходимо внести в систему основную информацию об объекте КИИ. Технология R-Vision SGRC по результатам инвентаризации может автоматически отобразить в карточке ОКИИ информацию о хостах и установленном ПО. На этой стадии владелец ещё не готов полностью оценить соответствие объекта приказу ФСТЭК России (№ 239), но уже может начать подготовку к этой проверке.

Он открывает раздел «Меры защиты», переходит в раздел «По активам» и находит в списке свой ОКИИ. Система показывает, что ранее для него уже заполняли информацию по защитным мерам. Так, часть мер из внутреннего каталога организации были добавлены в ходе проведения оценки рисков в прошлом году. Опираясь на эту информацию, владелец может предварительно оценить, какие меры из приказа ФСТЭК России № 239 уже реализованы на активе. Добавив эти меры к активу, он понимает, что приказ выполняется больше чем наполовину, однако до проведения аудита ещё есть над чем поработать.

Чуть позже в отношении ОКИИ проводится моделирование угроз. Данные по мерам, которые ввёл владелец, автоматически учитываются в результатах: часть угроз были отмечены как неактуальные. По завершении моделирования рабочая группа может запланировать внедрение мер, опираясь сразу на приказ ФСТЭК России № 239: по мере завершения работ эти меры будут попадать в раздел «Меры защиты» и обогащать информацию по активу.

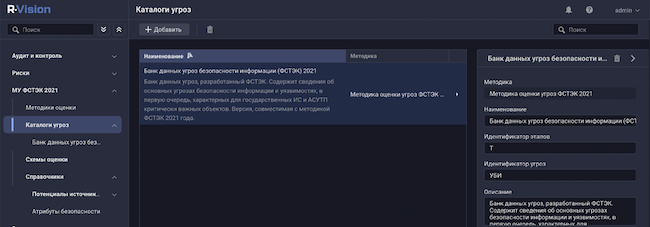

Моделирование угроз

Начиная с версии 5.3 в R-Vision SGRC появился раздел «МУ ФСТЭК 2021», посвящённый моделированию угроз по «Методике оценки угроз безопасности информации» от 05.02.2021.

Раздел наполнен предустановленными данными, которые позволяют приступить к моделированию почти сразу после установки системы БДУ ФСТЭК России — банка данных по угрозам безопасности информации. В него входят каталог тактик и техник из официального текста методики, справочник потенциалов источников по версии ФСТЭК и др.

Рисунок 14. БДУ ФСТЭК России доступна по умолчанию сразу после установки системы в R-Vision SGRC

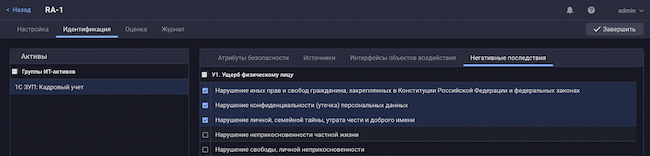

В ходе моделирования система попросит экспертов заполнить простые опросники в отношении нарушителей, негативных последствий и других факторов, влияющих на актуальность угроз, и автоматически отберёт из БДУ ФСТЭК России угрозы, подходящие для выбранного актива.

Рисунок 15. Опросник эксперта для поиска актуальных угроз

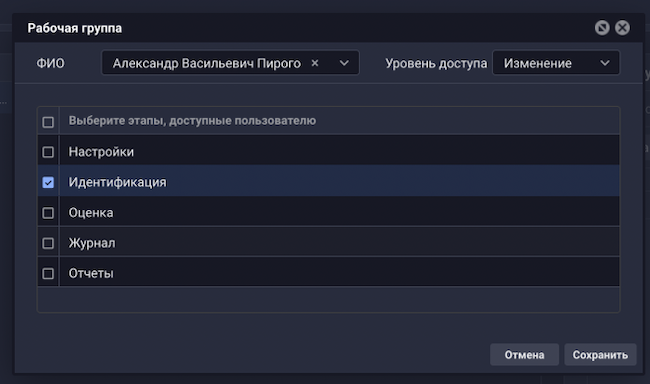

Кроме того, в обновлённой версии раздела у менеджера появилась возможность контролировать предоставление доступа к задаче по моделированию угроз. Теперь для каждого участника рабочей группы можно указать, на каких этапах моделирования он привлекается — например, только для заполнения опросников, для работы с перечнем угроз и т. д.

Рисунок 16. Настройка этапов моделирования, к которым будет привлечён участник рабочей группы

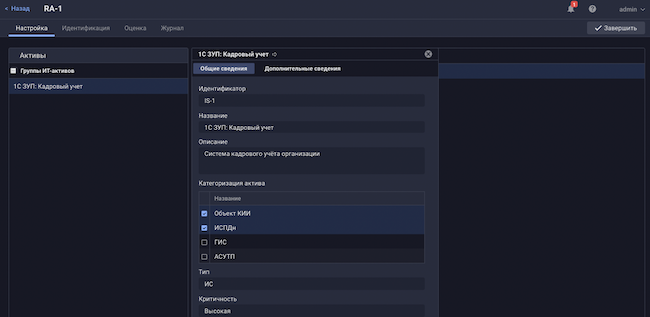

Экспертам не требуется дополнительный доступ к разделу «Активов»: вся базовая информация об активе представлена внутри оценки. Для просмотра доступны разделы «Общие» и «Дополнительные сведения», которые поддерживают процессы, обрабатываемую информацию и другие связи с активами организации.

Рисунок 17. Просмотр информации об активе изнутри оценки в R-Vision SGRC

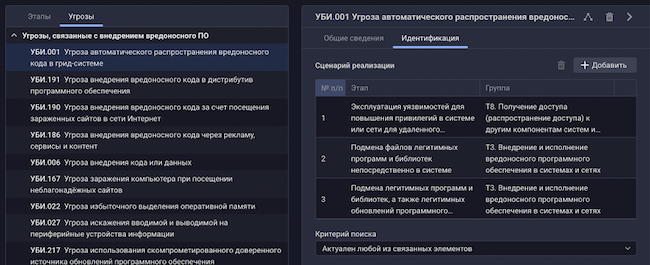

Дополнительно в раздел «МУ ФСТЭК 2021» заложена гибкая функциональность для настройки собственной методики работы с угрозами (и впоследствии с рисками). Пользователи могут задать структуру каталога — простой перечень угроз или работа не только с угрозами, но и со сценариями их реализации.

Рисунок 18. Настройка сценария реализации угрозы в R-Vision SGRC

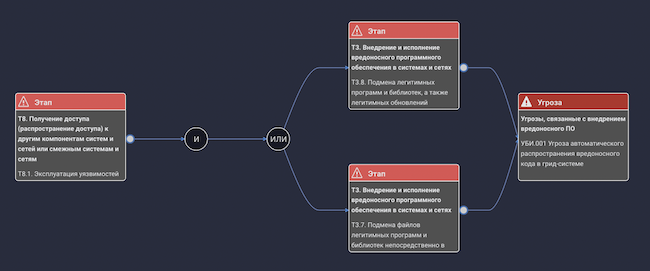

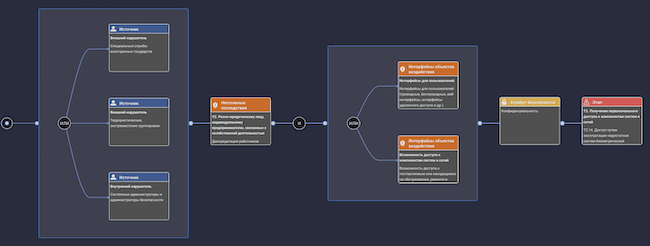

Выявленные системой сценарии реализации можно изучить как в табличном представлении, так и в графическом. Для каждого этапа сценария система построит граф связей, отражающий актуальные предпосылки его реализации (рис. 19).

Рисунок 19. Схема сценария реализации угрозы

Рисунок 20. Схема предпосылок реализации отдельного этапа в найденном сценарии реализации угрозы

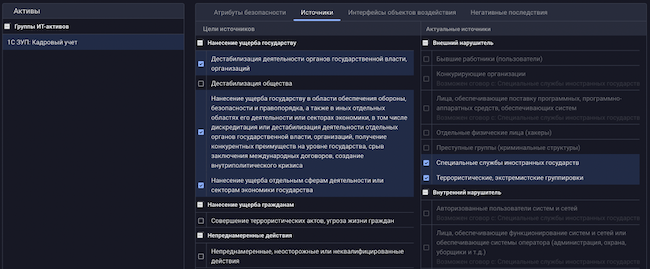

В R-Vision SGRC можно детально настроить подход к построению модели нарушителя — например, указать, какие цели преследует каждый из нарушителей или кто может вступить в сговор.

Рисунок 21. После выбора целей система автоматически предложит возможные актуальные источники

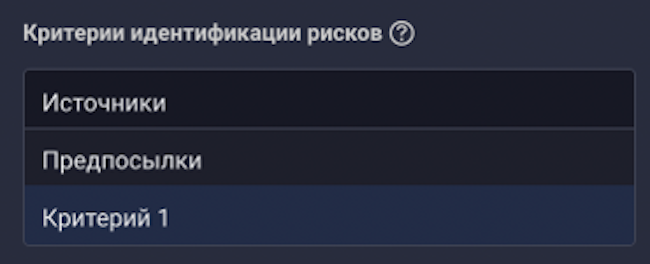

Факторы риска — критерии, по которым система отбирает угрозы, риски и сценарии их реализации из каталога. Их можно настроить с учётом подхода, выработанного в организации.

Рисунок 22. Настройка пользовательских критериев для отбора угроз из каталога

Сценарий использования раздела «Моделирование угроз»

Допустим, организации необходимо провести моделирование угроз (МУ) для информационной системы. Ответственный за МУ создаёт новую задачу по моделированию. Владельцы актива включаются в рабочую группу в качестве экспертов. Им предоставляется доступ только к этапу «Идентификация», в рамках которого необходимо заполнить опросники по активу. Все участники рабочей группы получают уведомление о готовящейся оценке, а также о её старте.

Владельцы актива и другие эксперты заполняют опросники о нарушаемых атрибутах безопасности, интерфейсах воздействия и других факторах, влияющих на возникновение угроз. Вся ключевая информация об активе доступна для просмотра изнутри оценки. Для формирования модели нарушителя эксперты указывают возможные цели злоумышленников, а система на их основе предлагает список возможных источников угроз.

После заполнения опросников система отбирает из каталога все применимые угрозы и сценарии их реализации. Сценарии разбиты на этапы, для каждого действия нарушителя можно посмотреть условия его выполнения. Сценарий считается актуальным только если все его шаги релевантны в отношении информационной системы.

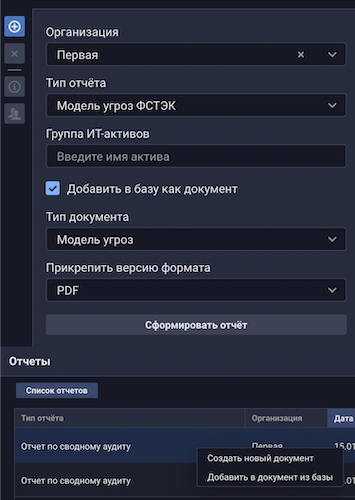

По завершении моделирования менеджер формирует отчёт «Модель угроз», который автоматически прикрепляется в список документов относящихся к информационной системе. Можно отправить готовый отчёт коллегам по почте или поставить задачу на согласование модели.

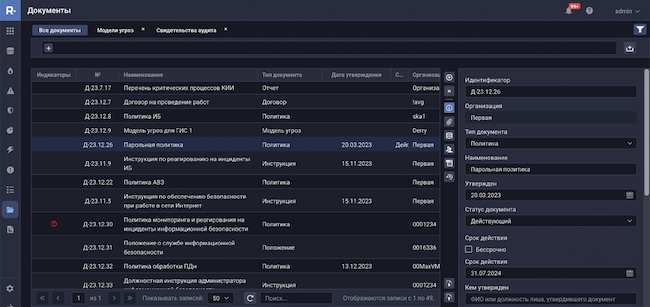

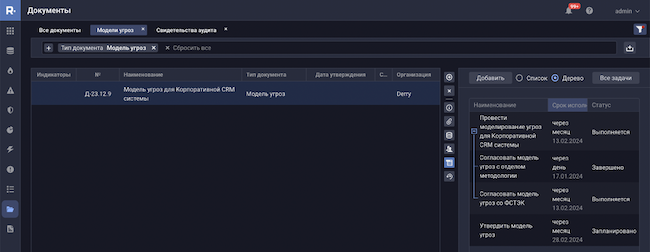

Документы

Раздел «Документы» представляет собой базу всех документов, используемых в системе. Чаще всего в разделе хранятся документы следующих видов:

- общеорганизационные, которые доступны пользователям для ознакомления (политики ИБ, регламенты и т. д.);

- свидетельства аудита (документы, скриншоты, схемы), которые могут быть повторно использованы в следующих проверках;

- документы создаваемые в отношении активов: модели угроз, паспорта объектов и акты соответствия.

Рисунок 23. Реестр документов в R-Vision SGRC

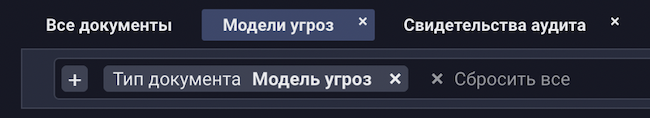

У пользователей возникла потребность индивидуализировать отображение документов под различные кейсы по мере расширения контекстов, поэтому в R-Vision SGRC был реализован конструктор, который позволяет выделить в системе различные типы документов и задать для каждого из них свой набор полей. Для каждого типа можно создать отдельную вкладку быстрого доступа и при необходимости уточнить набор документов дополнительными фильтрами.

Рисунок 24. Настройка пользовательских вкладок для быстрого доступа к документам

Важным обновлением стала связь с разделом «Отчёты». Теперь при генерации отчёта система может либо автоматически добавить его в качестве нового документа в базу и связать с активами, аудитами и другими объектами, по которым он строился, либо загрузить файл отчёта в карточку к уже существующему документу.

Рисунок 25. Настройка автоматического добавления отчёта в базу документов после создания

Эта функциональность позволяет быстрее наполнять базу важными документами (моделями угроз, активами категорирования, документами о соответствии), упрощая тем самым учёт разных версий одного и того же документа, если он создаётся средствами системы.

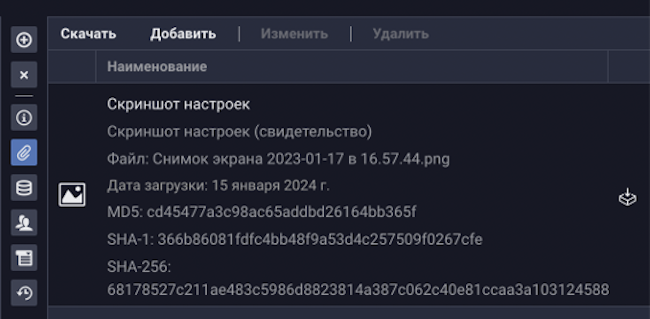

Пользователям, которые активно работают с разделом «Аудиты», пригодится расчёт хеш-сумм файлов свидетельств, загружаемых в систему. Это позволит исключить подмену последних в процессе проведения проверок.

Рисунок 26. Хеш-суммы свидетельства аудита

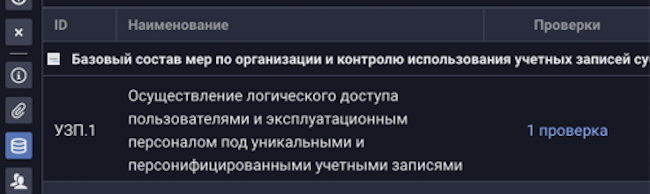

Теперь в свойствах каждого документа, который задействован в аудитах, отображена информация о том, при каких проверках он был приложен как свидетельство.

Рисунок 27. Требования и количество проверок, где документ использовался в качестве свидетельства

Упростилась и совместная работа над документами. Теперь в отношении любого документа можно создать задачу на актуализацию, согласование, сбор данных и др. Весь список работ будет доступен для отслеживания прямо в карточке документа (рис. 28).

Рисунок 28. Настройка задач для организации процесса по согласованию модели угроз в R-Vision SGRC

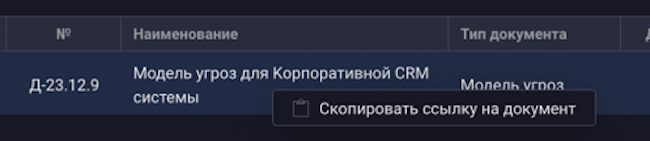

В случае если потребуется поделиться документом с коллегами или сослаться на него во внешней системе, пользователи могут сгенерировать специальную ссылку для документа в один щелчок мышью.

Рисунок 29. Копирование индивидуальной ссылки на документ

Сценарий использования раздела «Документы»

R-Vision SGRC помогает аналитикам заполнять данные по объекту КИИ. Для этого необходимо перейти в раздел «Отчёты», чтобы создать «Акт о категорировании объекта КИИ». После генерации система автоматически создаёт под него карточку в разделе «Документы» и сразу же связывает её с объектом КИИ. Владелец ОКИИ во время работы с объектом из раздела «Активы» может быстро ознакомиться с содержимым акта.

Таким образом, вся документация по активу автоматически собирается в едином пространстве. Для аналитика процесс актуализации данных по активу ускоряется.

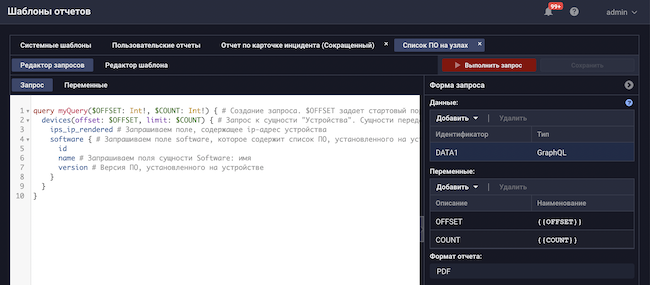

Отчётность и дашборды

Отчёты и дашборды входят в число ключевых инструментов коммуникации специалистов по ИБ с руководством. Поэтому их развитию уделяется отдельное внимание.

R-Vision SGRC обладает широкой вариативностью встроенных отчётов. Функциональность позволяет выгружать статистику для внутреннего изучения, подготавливать сводную информацию по результатам различных процессов, а также предоставлять официальные формы отчётности, требуемые регуляторами. При желании шаблоны отчётов можно скорректировать под корпоративный стиль.

В каждой организации формируется свой индивидуальный набор отчётности, который содержит как стандартные сводки, так и специализированные. Для этого в системе был реализован конструктор отчётов, позволяющий гибко решать соответствующие задачи: выгружать данные почти в любом разрезе, используя язык SQL. Можно оформить конечный шаблон с помощью HTML-разметки или загрузить файл формата DOCX / XLSX / PPTX / ODT, указав тегами места для подгрузки данных.

Рисунок 30. Настройка запроса в конструкторе отчётов R-Vision SGRC

Созданные с помощью конструктора отчёты, так же как и стандартные, можно автоматически загружать в базу документов и рассылать с помощью политик автоматической генерации отчётов.

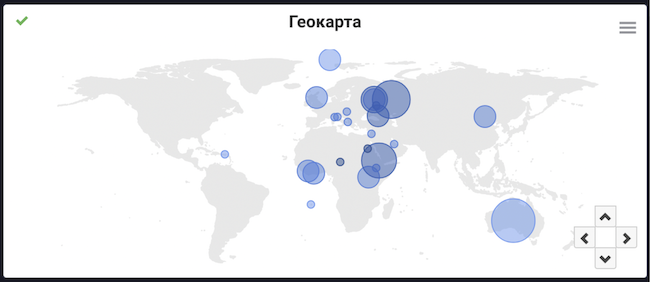

Кроме того, обновление затронуло и конструктор графиков, который позволяет выгружать данные на дашборды. Основным нововведением стала функция «топ-объектов» — настройка, при которой система отбирает из раздела 5 / 10 / n наибольших или наименьших объектов. Теперь пользователь может определить принцип построения графика: автоматически отобрать объекты в соответствии с настройками «топа» или задать объекты для построения графика вручную.

В конструкторе также появился новый тип графика: настраиваемая геокарта. Она выводит количество объектов заданного типа, к которым можно применить фильтр (рис. 31).

Рисунок 31. График типа «Географическая карта»

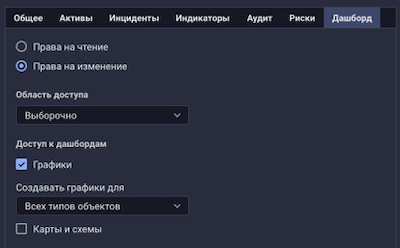

Изменения затронули и ролевую модель. Теперь для пользователей можно гибко настроить доступ: запретить строить графики по тем или иным объектам, скрыть отдельные разделы дашборда или вообще предоставить доступ только на чтение к заранее подготовленному набору графиков.

Рисунок 32. Гибкая настройка доступа к разделу «Дашборд»

Сценарий использования раздела «Отчётность и дашборды»

Рассмотрим случай, когда в организации было проведено несколько аудитов по различным нормативным документам. В ходе проверок аудиторы пользовались функциональностью «типовых замечаний» и заводили замечания по шаблонам, используя унифицированные формулировки. После завершения всех проверок менеджер решил посмотреть, какие нарушения по итогу встречались аудиторам чаще всего. Для этого он создал вертикальную гистограмму с настройкой «вывести топ-10 наиболее популярных замечаний, сгруппировав по типам шаблона». Благодаря графику стало очевидно, что наиболее часто в организации возникает замечание «Отсутствие агентов антивирусных средств на конечных узлах».

Рисунок 33. График, отображающий наиболее частотные замечания

Архитектура R-Vision SGRC

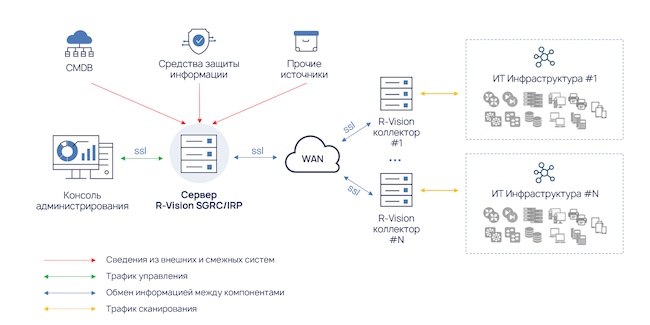

Рисунок 34. Типовая архитектура R-Vision SGRC

Архитектура R-Vision представляет собой двухуровневую иерархию, состоящую из сервера и коллектора.

Сервер R-Vision обеспечивает реализацию функций централизованного управления системой, распределения задач между компонентами, инвентаризации активов, анализа, обработки и визуализации данных, агрегации и хранения информации с коллекторов, выполнения сценариев реагирования.

Коллектор R-Vision предназначен для удалённого сбора информации (сканирования и получения сведений по отдельным сегментам инфраструктуры), а также для выполнения сценариев реагирования в инвентаризированных сегментах сети с последующей передачей данных на центральный сервер.

В зависимости от особенностей ИТ-инфраструктуры решение R-Vision может быть реализовано в виде:

- одного устройства, где совмещены функции коллектора и сервера (All-in-One);

- центрального сервера и определённого числа коллекторов, с возможностью установки системы на нескольких удалённых площадках в различных сегментах сети.

Архитектура системы предусматривает возможность размещения компонентов на нескольких площадках и допускает интеграцию с оборудованием в различных сегментах вычислительной сети.

Лицензирование R-Vision SGRC

R-Vision SGRC обладает гибкой схемой лицензирования, что позволяет заказчику выбрать необходимую функциональность с возможностью последующего расширения.

Стоимость R-Vision SGRC зависит от следующих факторов:

- функциональность;

- объём контролируемой ИТ-инфраструктуры (совокупное число серверов, АРМ, включая виртуальные, активного сетевого оборудования);

- количество коннекторов к смежным системам;

- индивидуализация;

- срок технической поддержки.

Интеграции R-Vision SGRC

R-Vision SGRC является частью экосистемы кибербезопасности R-Vision EVO и поддерживает интеграции со всеми технологиями R-Vision, входящими в её состав. Технология также поддерживает коробочные интеграции с большинством ИБ- и ИТ-решений. Как правило, это системы классов SOAR, ITSM / CMDB, SIEM, сканеры уязвимостей и т. д. Настройка интеграций проводится единожды и далее поддерживается с новыми версиями внешних систем заказчика.

Важным компонентом комплекса является публичный API, который позволяет настроить взаимодействие R-Vision SGRC с важными для заказчика системами.

Рисунок 35. Интеграция с другими системами в R-Vision SGRC

Дополнительно в R-Vision SGRC поддерживается универсальный алгоритм объединения (мерджинга) данных, когда происходят пополнение, дедупликация и постоянное обогащение инвентаризационных сведений об оборудовании из разных источников.

Соответствие R-Vision SGRC требованиям регуляторов

Технология R-Vision SGRC 5.3 позволяет компаниям выполнить часть требований по соответствию отраслевым стандартам и законодательству в области обеспечения ИБ:

- Закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

- Закон № 152-ФЗ «О персональных данных».

- Закон № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

- Требования по защите данных в Национальной платёжной системе (161-ФЗ, ПП-584, 382-П и другие).

- Приказы ФСТЭК России № 17 (ГИС), № 21 (ИСПДн), № 31 (АСУ ТП), № 239 (КИИ).

- Требования к безопасности данных индустрии платёжных карт (PCI DSS), ГОСТ Р ИСО/МЭК 27002-2012, ГОСТ Р ИСО/МЭК ТО 18044-2007, ГОСТ Р ИСО/МЭК 27037-2014, ISO/IEC 27035:2011, ISO/IEC 27037:2012, ISO/IEC 27043:2015, ISO 22320:2011, ISO/IEC 27031:2011.

- Стандарт Банка России СТО БР ИББС-1.0-2014.

R-Vision SGRC (Центр контроля информационной безопасности «Р-Вижн») включён в реестр отечественного программного обеспечения, имеет регистрационный номер № 1954 от 23.09.2016. Также продукт сертифицирован ФСТЭК России по 4-му уровню доверия (сертификат № 4346).

Выводы

R-Vision SGRC 5.3 — зрелая технология, которая помогает компаниям обеспечивать всесторонний контроль информационной безопасности. Она закрывает и базовые потребности понимания активов в организации, и верхнеуровневые задачи, такие как управление безопасностью, оценка рисков и принятие необходимых защитных мер.

С помощью R-Vision SGRC можно оценить положение дел с информационной безопасностью в компании, увидеть все активы и связи между ними, а также автоматизировать проверки безопасности, гарантируя соответствие требованиям российских и международных стандартов в области информационной безопасности. Компания R-Vision работает над улучшением ключевых функций, повышением удобства использования и оперативностью реагирования на изменения в нормативных актах.

Вендор значительно расширил функциональность продукта по сравнению с предыдущими версиями. Одним из ключевых изменений является расширение возможностей сводных аудитов. Теперь пользователи могут экспортировать и импортировать методики аудитов, отслеживать прогресс выполнения аудита. Это делает соответствующий функциональный блок ключевым инструментом для аудиторов и повышает эффективность их работы.

Также удалось усовершенствовать функциональность контрольных проверок. Теперь пользователи могут агрегировать их результаты для получения обобщённой итоговой оценки соответствия. Помимо этого, появилось автоматическое проведение проверок по расписанию, результаты которых можно сохранить в истории. Благодаря этим изменениям пользователи могут получить полную картину по активам.

В R-Vision SGRC был дополнен раздел «Оценка угроз», вендор добавил в новую версию продукта возможность автоматизированной оценки в соответствии с БДУ ФСТЭК России. Теперь пользователи могут определить актуальные угрозы и оценить их значимость. Важно отметить, что с версии 5.2 дополнительно доступен обновлённый методический документ ФСТЭК от 2021 года «Методика оценки угроз безопасности информации».

Однако для обеспечения максимальной безопасности и соответствия требованиям необходимо объединять продукты SGRC с активными средствами защиты. Это поможет своевременно выявлять и устранять угрозы, управлять доступом к ресурсам и контролировать соблюдение политик безопасности.

Достоинства:

- Предустановленная нормативная база, методологии оценок рисков и аудитов, каталоги угроз и защитных мер.

- Готовые процессы аудитов и оценки рисков, соответствующие лучшим мировым практикам и законодательству РФ.

- Возможность индивидуализации оценки рисков и аудитов под потребности организации.

Недостатки:

- Требуется детальная инвентаризация активов.

- В данном релизе отсутствует поддержка MITRE ATT&CK.